Crittografia: serve?

Voi potreste pianificare una campagna politica, discutere delle vostre tasse, o avere una relazione clandestina. Oppure non volete che la vostra posta elettronica privata (e-mail) o i vostri documenti confidenziali vengano letti da altri.

Non c'e' niente di sbagliato nel voler affermare il proprio diritto alla riservatezza. La riservatezza è garantita dalla Costituzione.

Forse potreste pensare che la vostra e-mail sia sufficientemente legittima da non richiedere cifratura. Ma se siete cittadini rispettosi della legge senza nulla da nascondere, perche' non spedite sempre la vostra posta usando le cartoline? Perche' nascondete la vostra posta nelle buste?

Cosa succederebbe se tutti pensassero che i cittadini rispettosi della legge dovrebbero usare le cartoline per la propria posta?

Se qualche cittadino coraggioso tentasse di difendere la propria riservatezza usando una busta attirerebbe i sospetti. Forse le autorita' aprirebbero la sua posta per vedere cio' che nasconde. Per fortuna, non viviamo in questo tipo di mondo, perche' tutti proteggono la maggior parte della propria posta con le buste, cosi' nessuno attira sospetti facendo la stessa cosa.

C'e' sicurezza nei grandi numeri. Analogamente, sarebbe bello se tutti usassero regolarmente la crittografia per la propria e-mail, innocente o meno, di modo che nessuno attirerebbe sospetti difendendo la propria riservatezza.

Oggi, se un Governo vuole violare il diritto alla riservatezza dei cittadini, deve impegnare una certa quantità di denaro e di lavoro per intercettare, aprire le buste col vapore e leggere la posta, e ascoltare e possibilmente trascrivere le conversazioni telefoniche. Un tipo di sorveglianza ad alto impegno lavorativo, non pratica se applicata su larga scala, a milioni di cittadini. Viene fatto solo in casi importanti, quando sembra che ne valga la pena.

Oggi le nostre comunicazioni utilizzano sempre più i canali elettronici. La posta elettronica sta rimpiazzando la posta cartacea.

Intercettare e controllare centinaia di migliaia di messaggi e-mail ricercando parole significative con la potenza raggiunta dagli attuali computer è semplice, non comporta grandi spese per le autorità, può essere fatto regolarmente .

Negli USA a partire dal 1991 vi è stata una battaglia all'interno del Congresso perchè vi sono stati vari tentativi

- di inserire speciali "trappole" nei software crittografici

- o delle "porte" nei sistemi di comunicazione per il controllo remoto da parte delle autorità federali

Sono state fatte anche pressioni sull'industria privata per far usare un dispositivo di crittografia costruito dal Governo, chiamato "Clipper", contenente un algoritmo segreto di crittografia della NSA (sembra che alcune grosse compagnie lo abbiano adottato).

L'adozione di un sistema governativo porta come conseguenza a dichiarare illegali tutte le altre forme di crittografia.

Se la propria riservatezza è fuorilegge, solo i fuorilegge avranno riservatezza. Le agenzie di spionaggio hanno accesso a sistemi di crittografia ottimi, così come i trafficanti di armi e droga, i fornitori della Difesa, le compagnie petrolifere ed altri giganti industriali.

Le persone comuni e le organizzazioni politiche minori non hanno generalmente avuto accesso a tecnologie di crittografia a chiave pubblica di "livello militare" a costi abbordabili.

La tecnologia esiste ed è a disposizione di tutti, i migliori software - secondo noi - sono:

- GnuPG, crittografia OpenSource

- PGP, crittografia freeware per uso personale

Probabilmente penserete di non averne alcun bisogno, ma ricordatevi che la crittografia dà alle persone il potere di avere la propria riservatezza nelle proprie mani.

Algoritmi a chiave segreta (crittografia simmetrica)

Esistono vari algoritmi di cifratura, lo standard federale ufficiale (nella versione triplo-DES) per gli

USA, nasce nel 1977 per implementazioni per lo più hardware come derivazione di Lucifer, un algoritmo di IBM nato nel '70, brevettato nel 1976 dalla stessa IBM, divenuto dal 1993 royalty-free.

Il DES è un codice cifrato a blocchi (si dice che un codice è cifrato a blocchi quando si applica un codice cifrato a un bit, byte, parola o gruppi di parole alla volta). Il blocco che si usa per crittografare è di 64 bits (8 sottoblocchi da 8 bits). Dato che l'ultimo bit di ogni sottoblocco è di controllo, i bit utili sono 56.

Un dei limiti fondamentali del DES è lo spazio limitato delle chiavi pari a 2^56. Per ovviare al

problema si applica più volte (triplo-DES o TDES).

La storia del DES e dei tentativi di forzarlo (alcuni dei quali riuscitii) è sulla rete, potete trovare centinaia di pagine anche in lingua italiana.

Negli ultimi anni è stato soppiantato come standard dal nuovo algoritmo AES.

Un algoritmo molto noto e implementato anche nel PGP è IDEA, International Data Encryption Algorithm creato nel 1991 da Xuejja Lai e James L. Massey. Simile al DES, è un codice cifrato a blocchi di 64 bits con chiave, però, di 128 bits.

Uno degli algoritmi più utilizzati nell'ultimo decennio è senzaltro l'RSA, inventato da tre ricercatori del MIT Ron Rivest, Adi Shamir e Leonard Adleman. La sua potenza si basa sull'estrema difficoltà di ricreare la chiave segreta da quella pubblica. Il principio su cui si basa l'RSA è la fattorizzazione dei numeri primi: è facilissimo trovare il prodotto di due numeri molto grandi, ma dato il prodotto sarà estremamente difficoltoso risalifre ai 2 fattori primi.

Algoritmi a chiave pubblica (crittografia asimmetrica)

La crittogafia asimmetrica ha risolto il problema della gestione delle chiavi che non occorre più trasmettere al destinatario del messaggio per la decodifica.

Venne introdotta nel 1976 da Whitfield Diffie e Martin Hellman: un messaggio codificato con una determinata chiave pubblica può essere decodificato soltanto dalla corrispondente chiave privata ad essa complementare.

Secondo gli autori, se si genera una coppia di chiavi da 1024 bits, per ottenere la chiave segreta partendo da quella pubblica occorrerebbero milioni di computer collegati in rete al lavoro per centinaia di anni (è ancora così? ne duibitiamo, meglio utilizzare chiavi di 2048 bits o maggiori).

La crittografia a chiave pubblica è potente ma lenta, quindi viene utilizzata solamente per la sessione di codifica del messaggio che vien cifrato usando la crittografia simmetrica, molto più veloce.

Questo metodo ibrido è alla base del famoso PGP (Pretty Good Privacy) di Philip Zimmerman, che è stato sotto inchiesta per due anni e mezzo negli USA, accusato di esportazione non autorizzata di materiale crittografico (la crittografia veniva equiparata agli armamenti nucleari per la sua importanza strategica) .

Il PGP permette il mantenimento della privacy nell'interscambio di posta elettronica su Internet e può essere utilizzato anche per tenere riservati i propri dati nel computer (di casa ovviamente, sul lavoro presumiamo dovreste chiedere il permesso a vostro datorei di lavoro).

Non ci addentriamo in una analisi di questo software perchè meglio di noi lo hanno fatto sicuramente altri e basta cercare in rete, solo poche note per aiutarvi ad orientare.

Le versioni da prendere in considerazione sono tre:

- La versione 6.5.8 è considerata dai paranoici la più sicura in quanto sono disponibili i sorgenti, ne circola addirittura una versione potenziata la 6.5.8 ckt che sembra godere di un certo prestigio, ma la home page del suo autore da qualche tempo non è più raggiungibile.

- La versione 7.0.3 è l'ultima versione internazionale ma i sorgenti non sono mai stati messi a disposizione della comunità internazionale.

- La versione 8.0.2 è l'ultima pubblicata dalla società gestita direttamente da Philip Zimmerman che pare abbia avuto un contenzioso con la NAI proprio perchè non metteva a disposizione i sorgenti (della 8.0.2 sono disponibili i sorgenti).

Per saperne di più sul PGP leggetevi La Guida Introduttiva al Programma di Crittografia a Chiave Pubblica PGP, di Giorgio Chinnici (anche se datata, una buona lettura): https://www.ecn.org/crypto/crypto/guidapgp.htm

Cifratura

La cifratura è il procedimento che permette di ottenere il testo cifrato, o crittogramma, partendo dal testo in chiaro.

Decifratura

Il passaggio dal testo cifrato al testo in chiaro, si chiama decifrazione, se eseguita dall'utente legittimo oppure decrittazione se eseguita da un utente non autorizzato (o da un crittoanalista).

Lo schema rappresenta il procedimento di cifratura/decifratura della crittografia convenzionale.

Esistono vari algoritmi di crifatura, tra i quali molti sono validi e veloci. Il grande problema della cifratura dei documenti è costituito dalla chiave di cifratura/decifratura.

Se si cifra un messaggio e lo si spedisce a mille chilometri di distanza bisogna spedire anche la chiave per la decifratura altrimenti è illeggibile, il che comporta ovvi problemi di sicurezza.

Questo è il grosso ostacolo superato dalla crittografia a doppia chiave (stiamo semplificando, una trattazione approfondita degli aspetti tecnici esula dal contenuto di questa pagina che vuol essere puramente informativo),

- una chiave pubblica, per cifrare

- una chiave privata, segreta, per decifrare

Una elegante ed efficace soluzione, poi sviluppata e migliorata anche da altri, è stata quella adottata da Philip Zimmermann, inventore del Pretty Good Privacy (PGP), giunto alla versione 8.02.

Col sistema della doppia chiave non esiste più il problema della spedizione della chiave per decifrare il messaggio.

La chiave pubblica viene diffusa il più possibile in modo che gli eventuali corrispondenti la possano reperire facilmente.

Essi la useranno per cifrare il messaggio che poi verrà decifrato, attraverso l'utilizzo della chiave segreta, dal destinatario.

La generazione della coppia di chiavi (pubblica-segreta) e la distribuzione della chiave pubblica ai vari keyservers sparsi per il mondo viene effettuata dal software (in questa pagina ci occupiamo dei due più noti, il PGP e lo GnuPG).

Se volete approfondire l'argomento, non avete che da cercare attraverso un motore di ricerca, la rete trabocca di documentazione, molta in inglese, ma potete trovare anche della buona documentazione in italiano.

GnuPG

Se siete paranoici e non vi fidate di PGP, potete sempre optare per l'OpenPG GnuPG - la versione corrente stabile è la 1.2.4 - ovviamente dovrete cercare la versione per il vostro sistema operativo - windows, presumo - (ma dovrete faticare un po' per installarlo e farlo funzionare - se volete una buona interfaccia grafica vi consiglio GpgShell - ottima, simile all'interfaccia del PGP)

Per eventuali comunicazioni riservate con altre persone, prelevate la chiave pubblica della persona (ovviamente se la persona l'ha inserita) con la quale intendete corrispondere nei seguenti keyserver:

- https://blackhole.pca.dfn.de:11371

- https://keyserver.kjsl.com:11371

- https://pks.gpg.cz:11371

- https://sks.keyserver.penguin.de:11371

I keyservers sono sincronizzati fra di loro, se inviate la vostra chiave pubblica ad un keyserver, essa viene spedita automaticamente a tutti gli altri (a volte l'invio non è così veloce come si potrebbe pensare, altre volte sì).

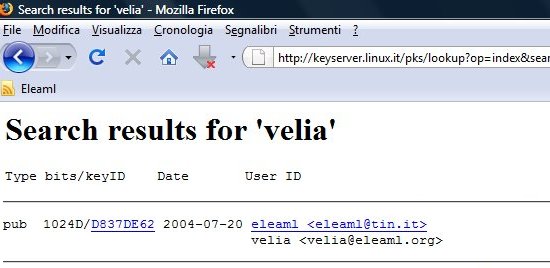

Se usate "nome cognome" nella ricerca trovate la chiave pubblica della persona che vi interessa.

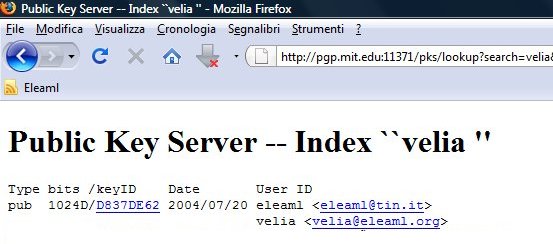

Se usate "velia" nella ricerca trovate la nostra chiave pubblica. La potete utilizzare per scriverrci (ovviamente dovete avere installato GnuPG oppure PGP).

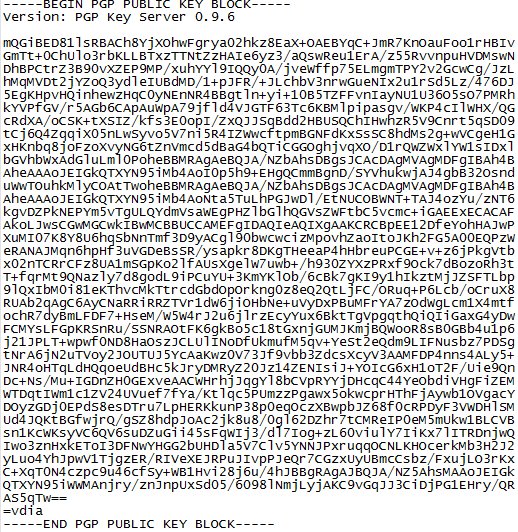

Oppure la nostra chiave pubblica la puoi scaricare direttamente qui da noi (la coppia di chiavi è stata creata con GnuPG - con XP continua a darci qualche problema rispetto al PGP ma noi prediligiamo il software libero - PGP è freeware solo per uso personale) per la verifica delle firme di alcuni dei files pubblicati in questo sito oppure per scriverci (anche con taglia e incolla nel form)

La chiave creata con GnuPG puo' essere usata anche col PGP e viceversa, ma potreste incontrare qualche problema nell'usare con un programma la chiave creata con un altro programma.

La sua impronta digitale (fingerprint) è la seguente:

fingerprint = 9ED5 9B65 24C1 370A C0BD D531 81A4 4135 D837 DE62

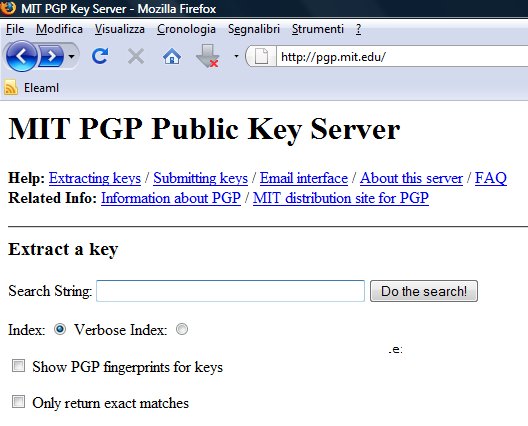

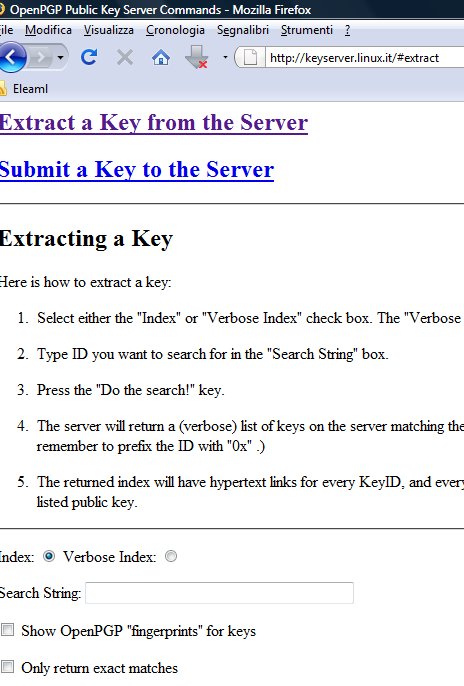

DUE ESEMPI DI RICERCA NEI KEYSERVER...Abbiamo provato a cercare, per gli amici e i naviganti che non sono pratici di firme digitali, la nostra chiave pubblica in due keyserver, uno americano del MIT e l'altro italiano del mondo linux La ricerca sukl keyserver del MIT, https://pgp.mit.edu/. Nel giro di qualche secondo appare un lista di chiavi che contengono la parola "velia" e tra le chiavi anche la nostra. La ricerca sul keyserver linux, https://keyserver.linux.it/. Nel giro di qualche secondo appare un lista di chiavi che contengono la parola "velia" e tra le chiavi anche la nostra. ... E L'IMPORTAZIONE NELLA LISTA DELLE CHIAVIBasta cliccare sul key/ID che nel caso nostro è D837DE62 e vi appare una pagina, contenente la nostra chiave pubblica.

Con copia e incolla si inserisce in un file di testo (blocco note - notepad) e si salva col nome velia.asc (non velia.txt!) e poi si importa nella lista delle chiavi. Tutto quanto sopra scritto presuppone che voi abbiate installato il GPG (open source) o il PGP (freeware per uso personale) - ma per fare questo dovete studiare un pò - in bocca al lupo! |

Pretty Good Privacy

Programma di crittografia a chiave pubblica by Philip Zimmerman

Se non avete il programma prelevatelo (fino alla versione 7.0.3) nel sito: https://www.pgpi.com dove tra l'altro si può leggere della grande novità del dicembre 1999: [13 Dec 1999] US Government grants NAI export license for PGP Network Associates, Inc. today announced that it has been granted a full license by the U.S. Government to export PGP world-wide, ending a decades-old ban on the export of strong encryption products. The license, effective immediately, marks the end of the PGPi scanning and OCR project, which started with PGP 5.0i in 1997. For more information, see NAI's press release and this report in InfoWorld.

Di conseguenza utilizzare il PGP fuori dagli US non è più un reato e l'ultima versione - di cui non verrà fatta una edizione internazionale - si può scaricare solo per uso personale direttamente dal sito ufficiale: https://www.pgp.com

Nota Bene

Se è vero che la criptazione a doppia chiave può essere usata per scopi criminali è anche vero che la posta elettronica è un'arma terribile nelle mani del potere (di qualunque colore esso sia).

PGP, a giudicare da quanto si asserisce, è una difesa inespugnabile per la privacy di ognuno di noi.

Per quanto riguarda le versioni internazionali (l'ultima versione da me conosciuta è la 8.0 distribuita direttamente dalla PGP corporation che non autorizza altri a distribuirla, in compenso distribuisce i sorgenti cosa che non era accaduta per la versione precedente, e questa è una nota positiva) esse si possono utilizzare, in alcuni paesi tranquillamente e in altri meno, purché nella loro interezza.

In altre parole, se prelevi una versione internazionale ti impegni moralmente a non manometterla e a diffondere tra amici e conoscenti il file EXE o ZIP così come è.

Negli USA l'uso e l'esportazione di software per la criptazione sono sottoposti a rigide leggi federali.

Negli ultimi anni sono state riviste le leggi in merito (vedi sopra). I fatti del settembre 2001 hanno rimesso però tutto in discussione e l'utilizzo della crittografia forte da parte dei singoli cittadini è tema di discussione negli US e non solo.

Anche tu puoi dare un contributo alla libertà!

Come?

Utilizzando normalmente la crittografia e invitando i tuoi corrispondenti a fare altrettanto.

In merito alla situazione legale prima del dicembre 1999, riporto una parte delle note su PGP 263i di Stale Schumacher del 1996/04/24:

"PGP 2.6.3i is not an official PGP version. It is based on the source code for MIT PGP 2.6.2 (the latest official version of PGP) and has been modified for international use.

PGP 2.6.3i is probably illegal to use within the USA, but is fine in almost every other country in the world. (However, it should be possible to compile a version of PGP that is legal even inside the USA, see below for details.) This file only explains what is special to version 2.6.3i."

Ai

sensi della legge n.62 del 7 marzo 2001 il presente sito non

costituisce testata giornalistica.

Eleaml viene aggiornato secondo la disponibilità del materiale e del web@master.